Wprowadzenie do Cloudflare – jak skonfigurować nową usługę

Cloudflare to doskonałe narzędzie, które pozwala przyspieszyć naszą stronę i zwiększyć jej bezpieczeństwo. Jego konfiguracja może okazać się jednak problematyczna dla mniej zaawansowanych użytkowników. Poniższy wpis omawia funkcje oferowanie przez Cloudflare i podpowiada jakie opcje wybrać, by osiągnąć najlepsze wyniki pod kątem bezpieczeństwa i szybkości ladowania strony. Zapraszamy do lektury!

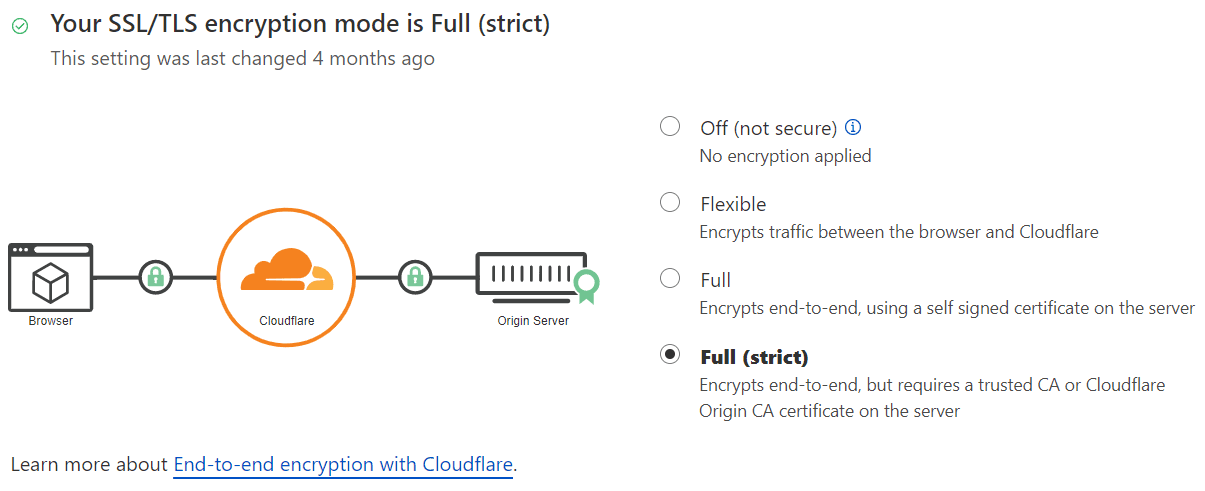

1. SSL/TLS

SSL / TLS overview

Jeśli niedawno zarejestrowałeś się w Cloudflare, a Twój status certyfikatu wskazuje „Certyfikat autoryzacji”, oznacza to, że HTTPS nie jest jeszcze dostępne dla Twojej witryny, ponieważ Cloudflare nie ma dla niej certyfikatu.

W przypadku planów płatnych aprowizacja zajmuje zwykle około 15 minut, a w przypadku bezpłatnych – do 24 godzin.

Jakiego ustawienia SSL powinienem użyć?

To ustawienie kontroluje sposób, w jaki serwery Cloudflare łączą się z Twoim źródłem dla żądań HTTPS. Jeśli to możliwe, zalecamy włączenie ustawienia Full SSL (Strict). Oto dostępne ustawienia SSL:

- Wyłączone

- Elastyczny SSL

- Pełny SSL

- Pełne (ścisłe)

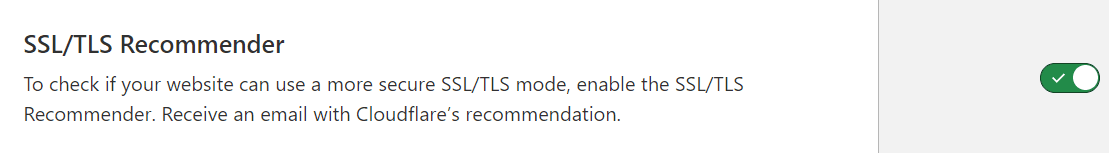

Informacje o programie polecającym SSL/TLS

Po włączeniu funkcji rekomendacji SSL/TLS właściciel otrzyma wiadomość e-mail, jeśli dostępne będzie zalecenie dotyczące bezpieczniejszego trybu SSL/TLS. Jeśli nie zostanie przysłany żaden e-mail, zaleca się zachowanie bieżącego trybu. Nie musisz korzystać z rekomendacji. Rekomendator działa okresowo i wysyła powiadomienia, jeśli pojawią się nowe rekomendacje. Rekomendacja nigdy nie jest niższa niż obecny tryb SSL/TLS.

Rekomendator SSL/TLS nie jest przeznaczony do rozwiązywania problemów z funkcjonalnością witryny lub domeny. Jeśli Twoja witryna nie działa w obecnym trybie, nie otrzymasz żadnej rekomendacji.

Edge certificates

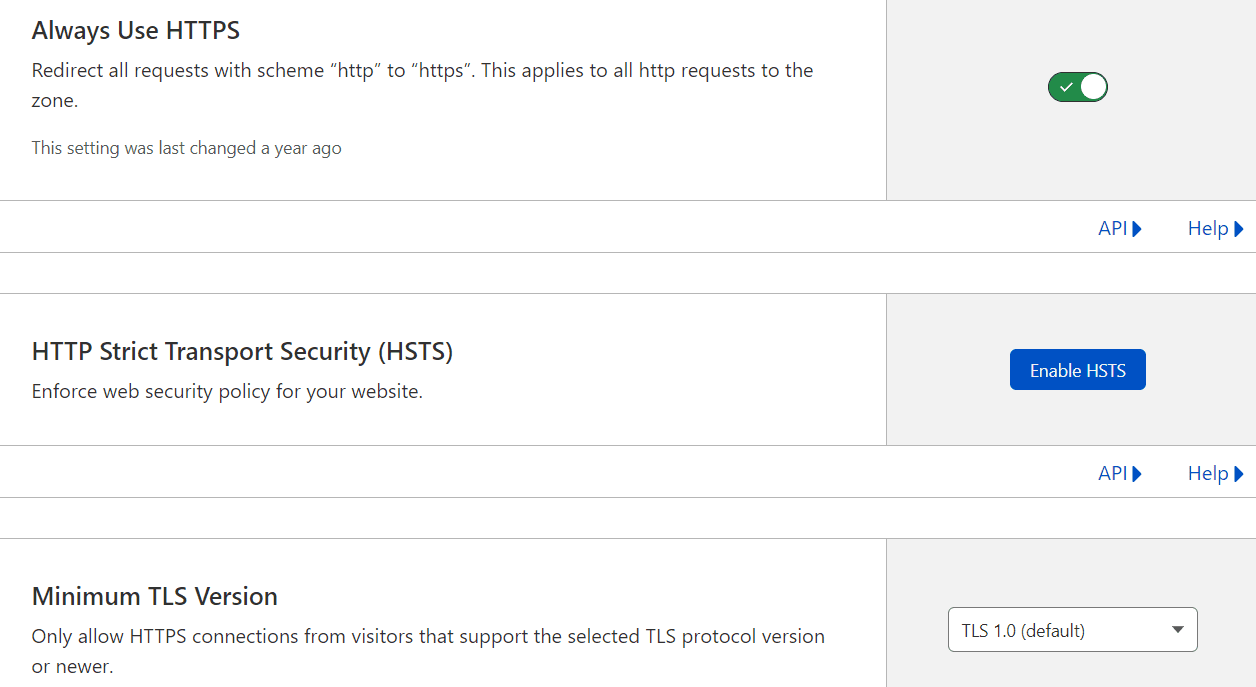

Always Use HTTPS

Odpowiadaj na wszystkie prośby o adresy URL korzystające z „http” z przekierowaniem 301 na odpowiedni adres URL „https”. Jeśli chcesz przekierowywać tylko podzbiór żądań, rozważ utworzenie reguły strony „Zawsze używaj HTTPS”.

HTTP Strict Transport Security (HSTS) to nagłówek, który umożliwia stronie internetowej określenie i egzekwowanie polityki bezpieczeństwa w przeglądarkach internetowych klientów. To egzekwowanie zasad chroni bezpieczne witryny przed atakami na starszą wersję, usuwaniem SSL i przejmowaniem plików cookie.

HSTS zachowuje się w następujący sposób w przeglądarkach internetowych użytkowników:

- Niebezpieczne łącza HTTP stają się bezpiecznymi łączami HTTPS

- Ostrzeżenia certyfikatu SSL lub inne błędy wyświetlają komunikat o błędzie i nie mogą być pominięte przez użytkownika

Minimum TLS Version

Ustawienie minimalnej wersji TLS określa najwcześniejszą wersję TLS, którą użytkownik musi obsługiwać, aby połączyć się z Twoją domeną przy użyciu TLS. Na przykład, jeśli wybrano TLS 1.1, odwiedzający próbujący połączyć się z TLS 1.0 zostaną odrzuceni, podczas gdy odwiedzający próbujący połączyć się przy użyciu TLS 1.1, 1.2 lub 1.3 (jeśli jest włączony) będą mogli się połączyć.

Dlaczego miałbym określić minimalną wersję TLS?

Niektóre standardy bezpieczeństwa, takie jak PCI DSS 3.2, wymuszają silne standardy kryptograficzne, w których silna kryptografia jest zdefiniowana jako TLS 1.1 lub nowsza. Na przykład określenie TLS 1.1 może pomóc Twojej domenie w osiągnięciu zgodności z PCI DSS 3.2

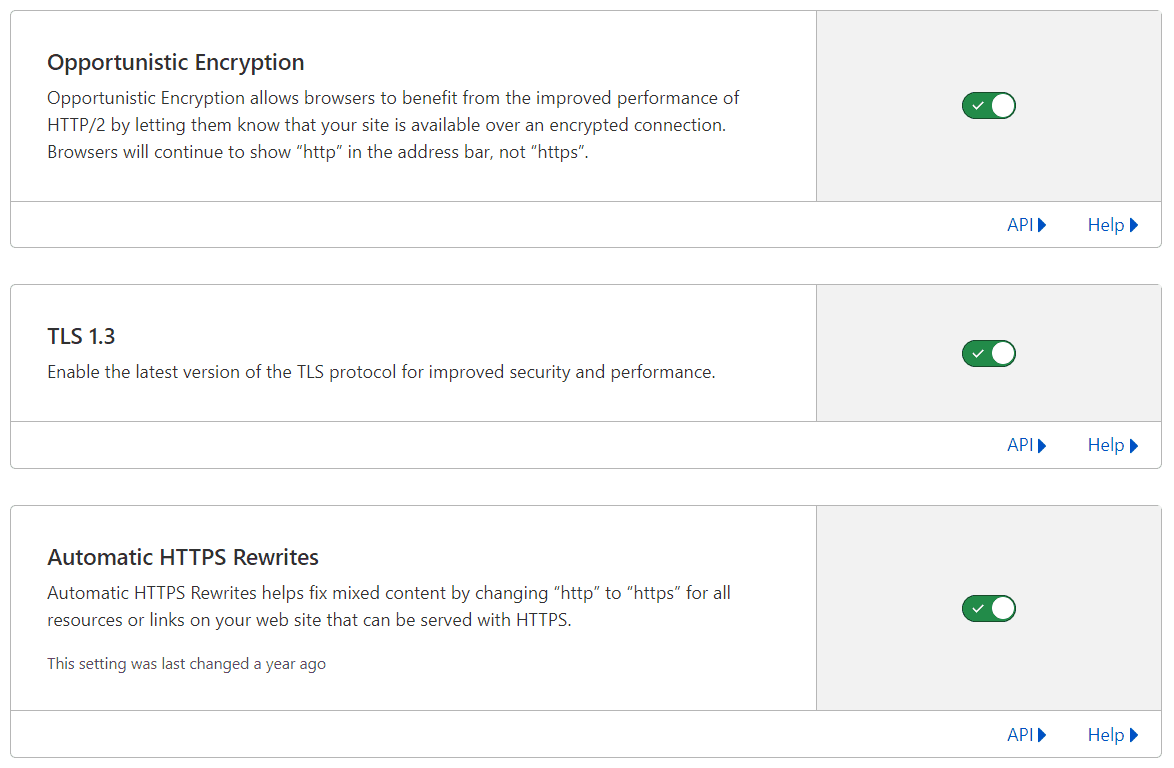

Opportunistic Encryption

Czy szyfrowanie oportunistyczne zastępuje HTTPS?

Nie. Protokół HTTPS powinien być nadal używany, gdy wymagane jest zarówno silne szyfrowanie, jak i uwierzytelnianie. Szyfrowanie oportunistyczne HTTP umożliwia włączenie TLS, gdy jest to potrzebne dla innych protokołów, takich jak HTTP/2. Nie zapewnia tych samych wskazówek dotyczących bezpieczeństwa, co HTTPS (zielona ikona kłódki na większości pasków adresu przeglądarki).

TLS 1.3

TLS 1.3 to najnowsza, najszybsza i najbezpieczniejsza wersja protokołu TLS. SSL/TLS to protokół szyfrujący komunikację między użytkownikami a Twoją witryną. Gdy ruch sieciowy jest szyfrowany za pomocą TLS, użytkownicy zobaczą zieloną kłódkę w oknie przeglądarki. Po włączeniu funkcji TLS 1.3 ruch do Twojej witryny będzie obsługiwany przez protokół TLS 1.3, pod warunkiem, że będzie obsługiwany przez klientów.

Automatic HTTPS Rewrites

Jeśli Twoja witryna zawiera linki lub odniesienia do adresów URL HTTP, które są również bezpiecznie dostępne za pośrednictwem protokołu HTTPS, pomocne może okazać się automatyczne przepisywanie na HTTPS. Jeśli łączysz się ze swoją witryną przez HTTPS, a ikona kłódki nie jest widoczna lub jest na niej żółty trójkąt ostrzegawczy, Twoja witryna może zawierać odniesienia do zasobów HTTP („treść mieszana”).

Zawartość mieszana jest często spowodowana czynnikami, na które właściciel witryny nie ma wpływu, takimi jak osadzone treści stron trzecich lub złożone systemy zarządzania treścią. Przepisując adresy URL z „http” na „https”, automatyczne przepisywanie HTTPS upraszcza zadanie udostępniania całej witryny za pośrednictwem protokołu HTTPS, pomagając wyeliminować błędy dotyczące mieszanej treści i zapewniając, że wszystkie dane ładowane przez witrynę są chronione przed podsłuchem i manipulacją.

Czy automatyczne przepisywanie HTTPS naprawia wszystkie błędy zawartości mieszanej?

Nie. Przepisane zostaną tylko adresy URL, o których wiadomo, że obsługują protokół HTTPS. Wykorzystujemy dane z listy HTTPS Everywhere EFF i listy preload HSTS Chrome, aby określić, które domeny obsługują protokół HTTPS. Jeśli Twoja domena nie znajduje się na żadnej z tych list, tylko aktywna zawartość zostanie przepisana. Treści pasywne (takie jak obrazy) nie zostaną przepisane i nadal będą powodować błędy treści mieszanej

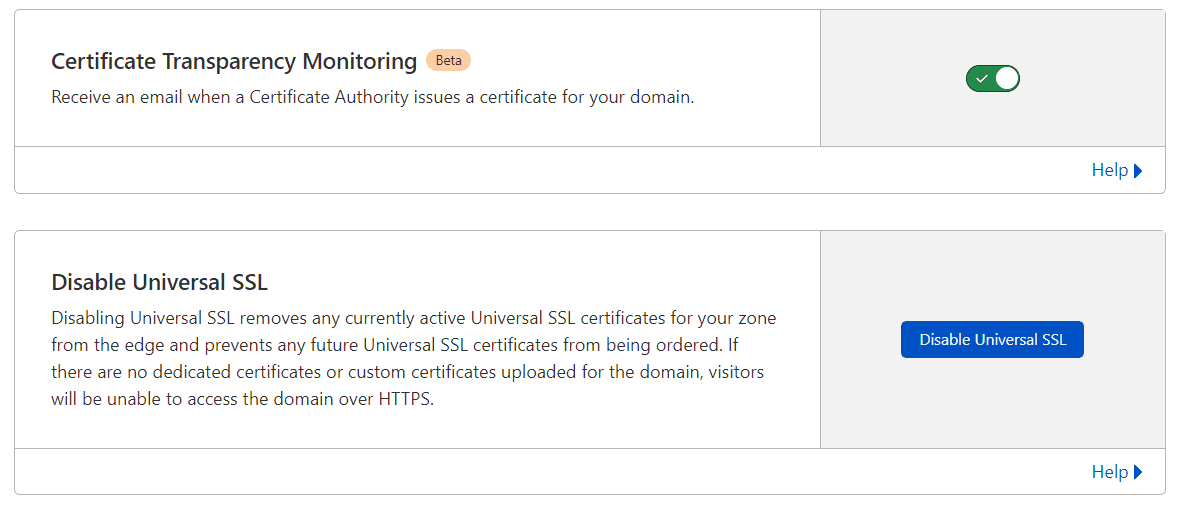

Certificate transparency monitoring

Co to jest monitorowanie przejrzystości certyfikatów?

Każdego dnia dla domen wydawane są miliony certyfikatów. Każdy certyfikat jest rejestrowany w zbiorze dzienników publicznych dla przejrzystości. Dzięki monitorowaniu przejrzystości certyfikatów indeksujemy te dzienniki i wysyłamy wiadomość e-mail, gdy znajdziemy certyfikat dla Twojej domeny. Jeśli zarządzasz domeną example.com, przechwycimy *.example.com, aby pomóc Ci wykryć złośliwe lub nieoczekiwane certyfikaty.

Dlaczego powinienem włączyć monitorowanie przejrzystości certyfikatów?

W rzadkich przypadkach atakujący uzyskają certyfikaty dla witryn, których nie są właścicielami. Jeśli osoba atakująca zdobędzie certyfikat dla Twojej witryny, może udostępnić w Twoim imieniu zawartość, która wygląda na legalną, ale w rzeczywistości jest złośliwa. Niektórzy klienci tracą również świadomość certyfikatów i lubią być powiadamiani o wydaniu nowych.

Kto otrzyma powiadomienia e-mail?

Jeśli korzystasz z konta Free lub Pro i włączyłeś tę funkcję, wyślemy alerty na Twój adres e-mail konta Cloudflare (i na te z dostępem do konta współdzielonego). Jeśli korzystasz z konta Business lub Enterprise, będziemy wysyłać alerty tylko na e-maile, które konkretnie zarejestrujesz powyżej.

Disable universal SSL

Co to jest uniwersalny SSL?

Universal SSL to zestaw certyfikatów, które Cloudflare swobodnie zamawia dla wszystkich domen w Cloudflare, aby odwiedzający mogli bezpiecznie uzyskiwać dostęp do domen w Cloudflare przy użyciu najnowszych technologii.

Dlaczego miałbym wyłączyć uniwersalny SSL?

Niektórzy właściciele witryn mogą chcieć zarządzać własnymi certyfikatami SSL, aby zachować zgodność z własnymi standardowymi procedurami operacyjnymi lub zasadami. Alternatywnie, inni mogą chcieć ufać tylko określonym urzędom certyfikacji (CA) poza urzędami certyfikacji, z którymi obecnie współpracuje Cloudflare w celu wydawania uniwersalnych certyfikatów SSL.

Co się stanie, gdy wyłączę uniwersalny SSL?

Wszelkie dostępne certyfikaty Universal SSL zostaną usunięte z naszej strony i nie będą już dostępne dla domeny. Żadne nowe certyfikaty Universal SSL nie będą zamawiane dla domeny, dopóki Universal SSL nie zostanie ponownie włączony.

Następujące funkcje Cloudflare, gdy są włączone po wyłączeniu Universal SSL, mogą spowodować, że odwiedzający nie będą mogli odwiedzić Twojej domeny, chyba że prześlesz niestandardowy certyfikat lub nie kupisz dedykowanego certyfikatu:

- HSTS

- Always use HTTPS

- Opportunistic encryption

- Dowolne reguły strony przekierowujące ruch do HTTPS

Podobnie każde przekierowanie HTTP do HTTPS, gdy włączony jest serwer proxy Cloudflare, spowoduje, że użytkownicy nie będą mogli odwiedzić Twojej witryny bez ważnego certyfikatu na krawędzi Cloudflare.

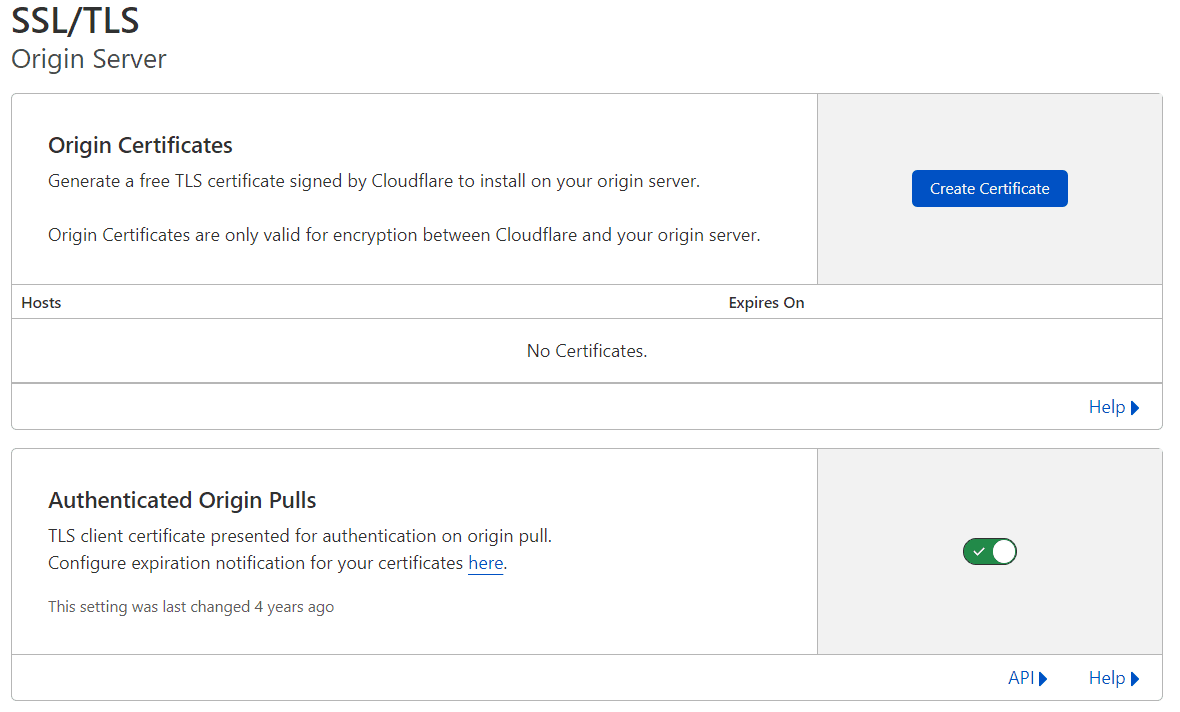

Zakładka Origin server

Origin Certificates

Cloudflare Origin Certificates to bezpłatne certyfikaty TLS wydawane przez Cloudflare, które można zainstalować na serwerze, aby ułatwić kompleksowe szyfrowanie dla odwiedzających za pomocą protokołu HTTPS. Kliknij „Utwórz certyfikat” i postępuj zgodnie z instrukcjami, aby wygenerować i zainstalować certyfikat. Jeśli nie jest jeszcze ustawione, możesz teraz opcjonalnie zmienić ustawienie SSL, aby używać trybu „Pełny (ścisły)”.

Nazwa hosta/Zasięg symboli wieloznacznych

Certyfikaty można wygenerować z maksymalnie 100 indywidualnymi alternatywnymi nazwami podmiotu (SAN). Sieć SAN może mieć postać w pełni kwalifikowanej nazwy domeny (www.example.com) lub symbolu wieloznacznego (.example.com); Adresy IP nie są dozwolone jako SAN w certyfikatach Cloudflare Origin. Symbole wieloznaczne mogą obejmować tylko jeden poziom, ale można ich używać wielokrotnie na tym samym certyfikacie, aby uzyskać szerszy zakres (np. mogą współistnieć .example.com i *.secure.example.com).

Wygaśnięcie

Należy pamiętać, że domyślnie nowo wygenerowane certyfikaty są ważne przez 15 lat. Jeśli chcesz generować certyfikaty o krótszym czasie życia (np. tak krótkie, jak 7 dni), powinieneś skorzystać z dostarczonych narzędzi API lub CLI.

Unieważnienie

Jeśli zgubisz materiał klucza lub chcesz wskazać, że certyfikat nie powinien już być zaufany, możesz kliknąć ikonę „x” po prawej stronie Certyfikatu pochodzenia i kliknąć „OK”. Tego procesu nie można cofnąć.

Automatyczne wydawanie

Jeśli chcesz zautomatyzować wydawanie certyfikatów pochodzenia, kliknij łącza CLI lub API po prawej stronie łącza Pomoc, aby zobaczyć dodatkowe instrukcje.

Authenticated Origin Pulls

Authenticated Origin Pulls umożliwia kryptograficzną weryfikację, czy żądania do serwera pochodzenia pochodzą z Cloudflare za pomocą certyfikatu klienta TLS. Uniemożliwia to klientom wysyłanie żądań bezpośrednio do Twojego źródła, z pominięciem środków bezpieczeństwa zapewnianych przez Cloudflare, takich jak zapory sieciowe IP i aplikacji internetowych, rejestrowanie i szyfrowanie.

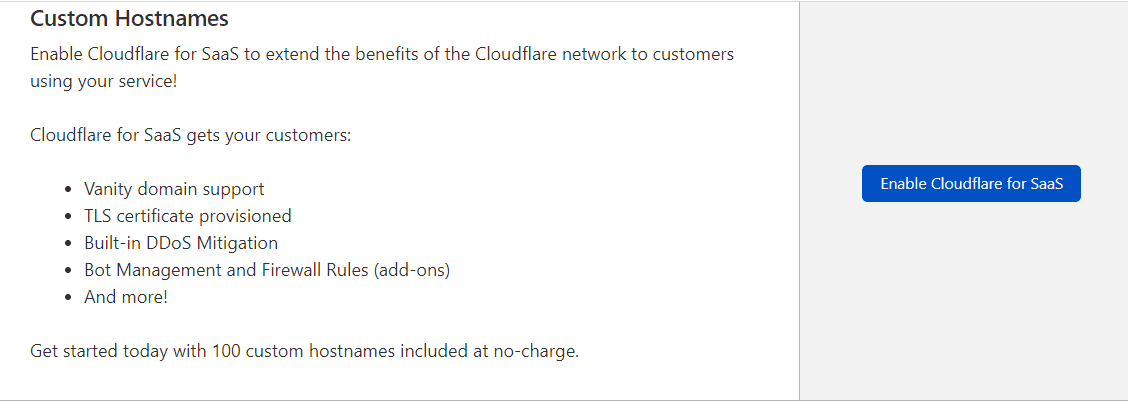

Niestandardowe nazwy hostów to nazwy hostów stron trzecich, które CNAME do Twojej domeny w celu uzyskania korzyści związanych z wydajnością i bezpieczeństwem Cloudflare. Zanim będziesz mógł korzystać z tej funkcji, Twoje konto musi zostać skonfigurowane z pomocą Cloudflare.

Jak skonfigurować niestandardowe nazwy hostów?

Aby uzyskać pomoc dotyczącą konfigurowania i weryfikowania niestandardowych nazw hostów, zapoznaj się z dokumentacją SSL dla SasS.

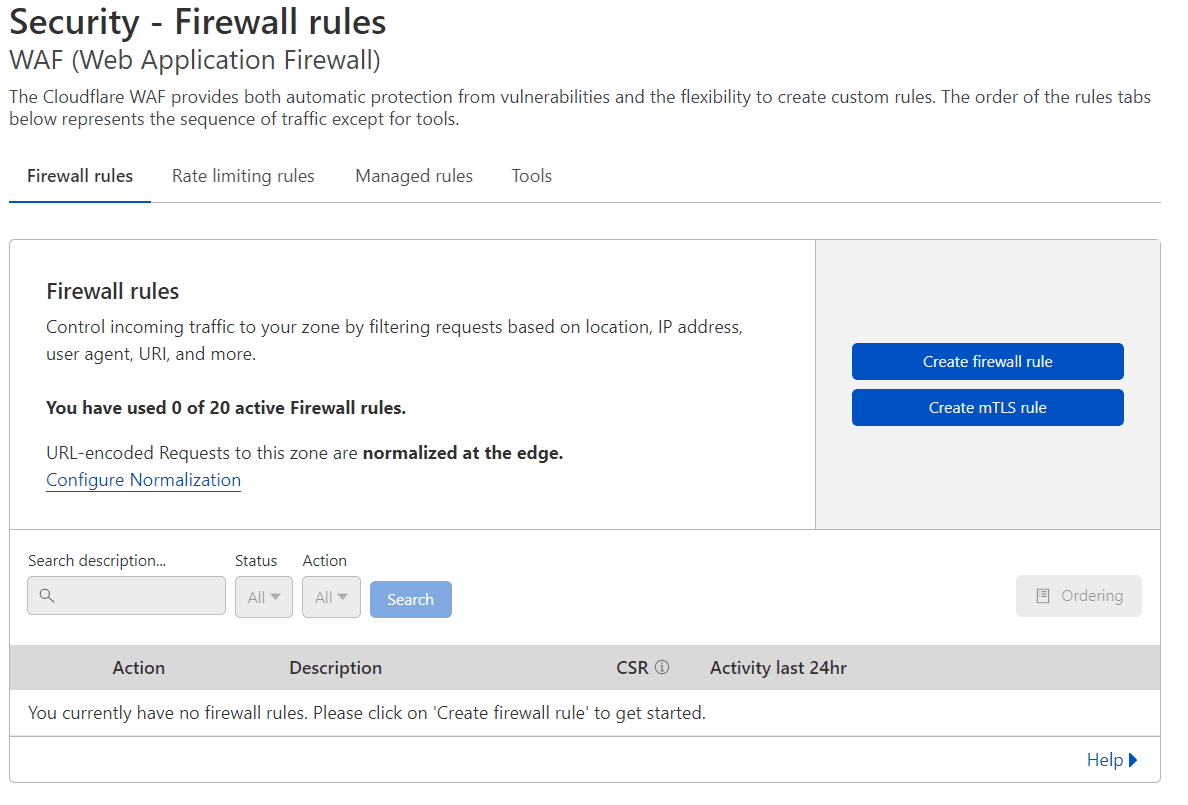

2. Bezpieczeństwo

Zakładka Security

Security WAF

Reguły zapory oferują moc i elastyczność poprzez ukierunkowanie ruchu HTTP i zastosowanie niestandardowych kryteriów do blokowania, kwestionowania, rejestrowania lub zezwalania na określone żądania.

Zasadniczo reguły zapory umożliwiają badanie ruchu przychodzącego z witryny. Żądania spełniające zdefiniowane przez Ciebie kryteria podlegają w odpowiedzi określonej akcji.

- Dziennik — zapisuje pasujące żądania w dziennikach Cloudflare.

- Pomiń — umożliwia użytkownikowi dynamiczne wyłączanie funkcji bezpieczeństwa Cloudflare dla żądania. UWAGA: Żądania pasujące do akcji Pomiń nadal podlegają ocenie (a tym samym wezwaniu lub zablokowaniu) w ramach reguł zapory, w oparciu o kolejność wykonywania.

- Zezwalaj — pasujące żądania są zwolnione z akcji wezwania i blokowania wyzwalanych przez inną zawartość reguł zapory. UWAGA: Zakres akcji Zezwalaj jest ograniczony do reguł zapory; pasujące żądania nie są zwolnione z działania innych produktów Cloudflare Firewall, takich jak zasady dostępu IP, WAF itp.

- Wyzwanie (Captcha) — Klient, który wysłał żądanie, musi przejść wyzwanie Captcha.

- JS Challenge — klient, który wysłał żądanie, musi przejść wyzwanie Cloudflare Javascript Challenge przed kontynuowaniem.

- Blokuj — pasujące żądania nie mają dostępu do witryny.

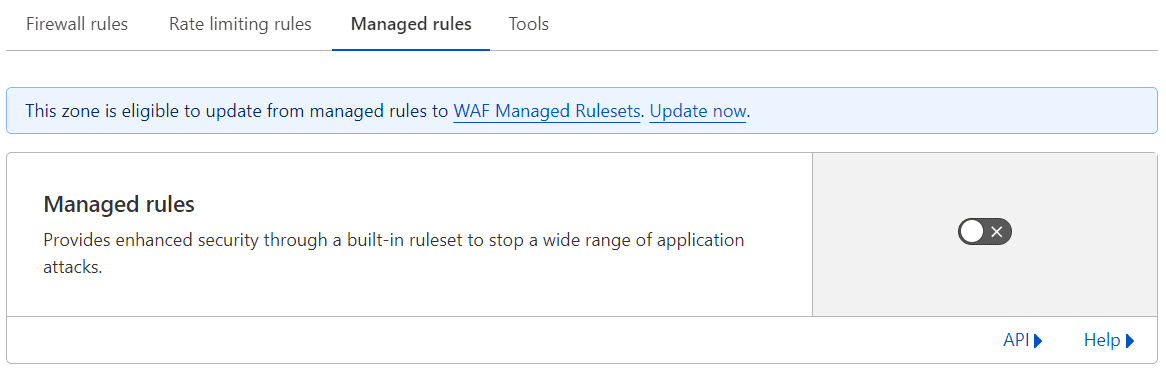

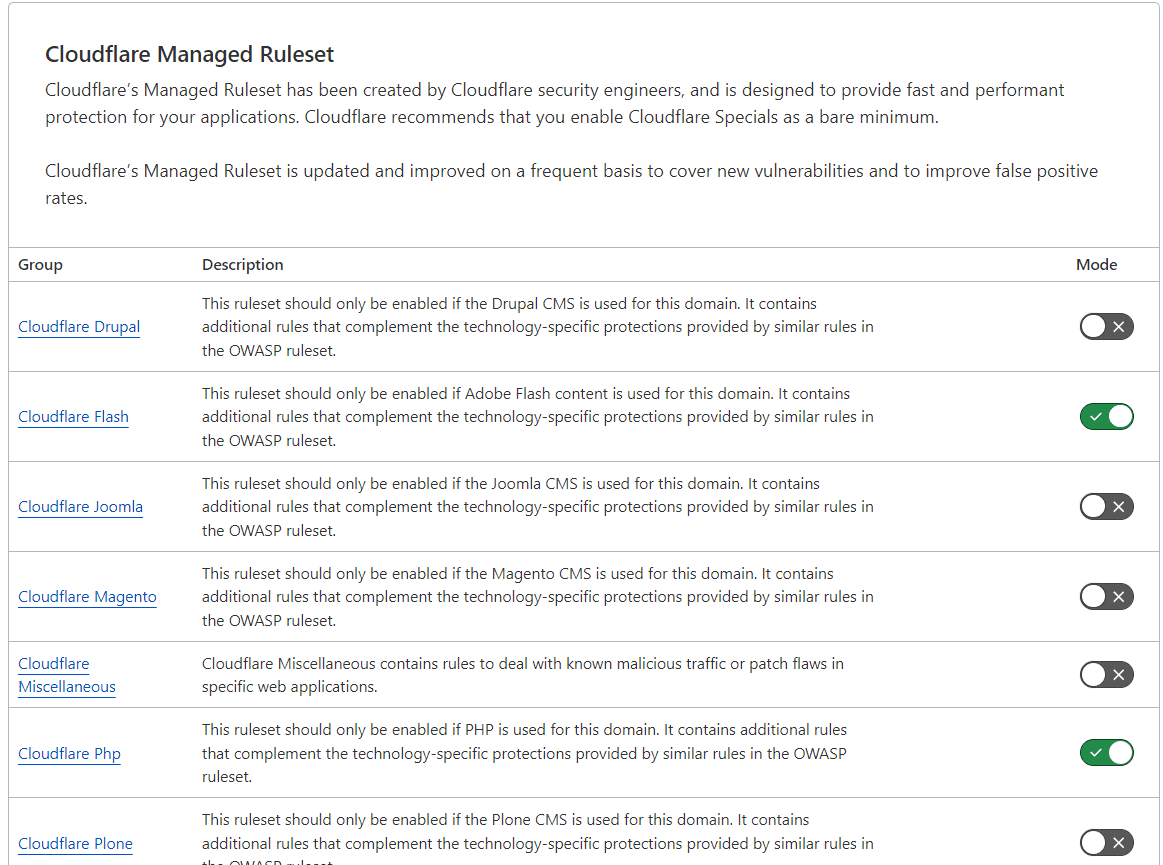

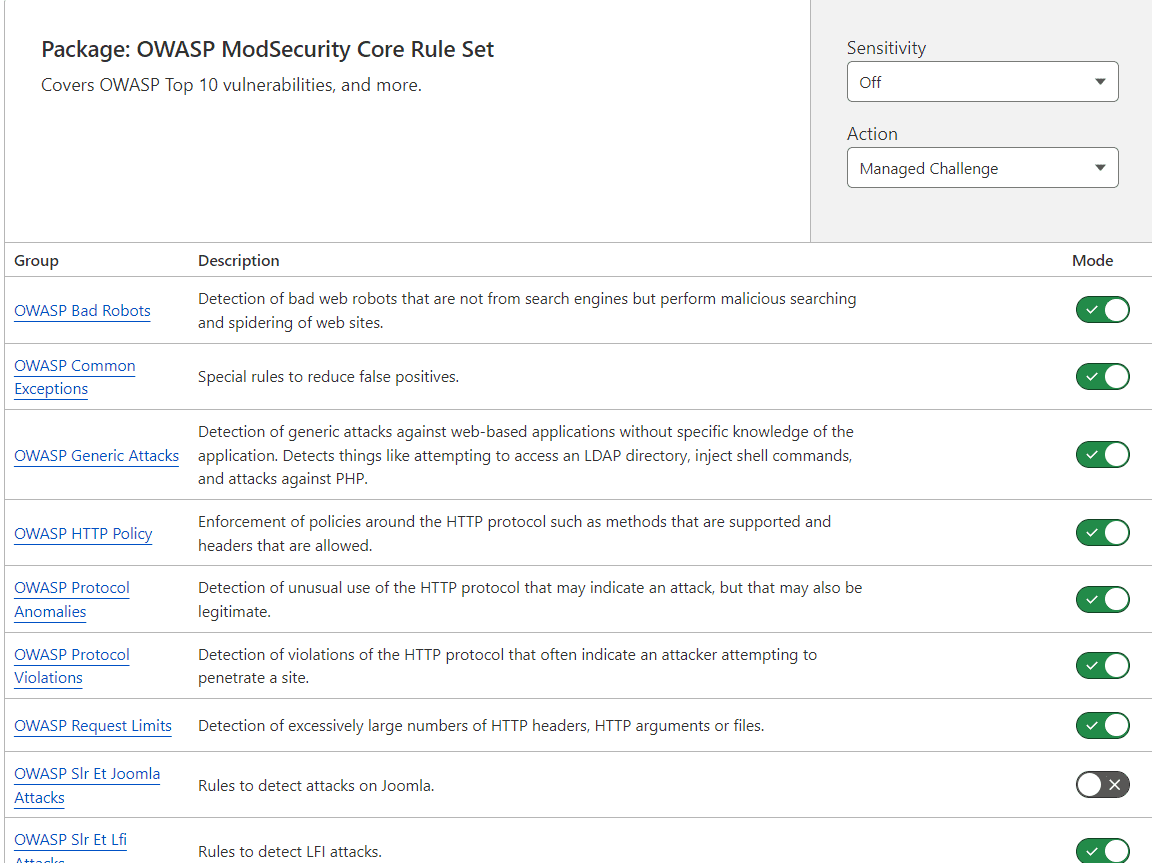

Managed rules

Reguła zarządzana blokuje żądania zawierające złośliwą zawartość. Reguły zarządzane są najnowocześniejsze i zapewniają silne zabezpieczenia bez wpływu na wydajność.

Uwaga: Wyłączenie opcji managed rules spowoduje wyłączenie wszystkich pakietów, w tym OWASP, Cloudflare Rules i wszelkich ustawionych przez Ciebie niestandardowych reguł. Nie zalecamy tego robić. Jeśli napotkasz problemy spowodowane przez reguły zarządzane, ten przewodnik wyjaśnia, jak je zdiagnozować i naprawić, dostosowując konfigurację WAF.

W jaki sposób reguły zarządzane chronią moją witrynę?

Reguły zarządzane wykorzystują zestawy reguł do blokowania typowych ataków, takich jak cross-site scripting (XSS) i iniekcje SQL. Co więcej, firma stale łata i aktualizuje zestawy reguł pakietu Cloudflare, dzięki czemu w przypadku ujawnienia nowej luki będziesz przed nią chroniony tylko dzięki włączeniu zarządzanych reguł. Resztą zajmą się nasi inżynierowie.

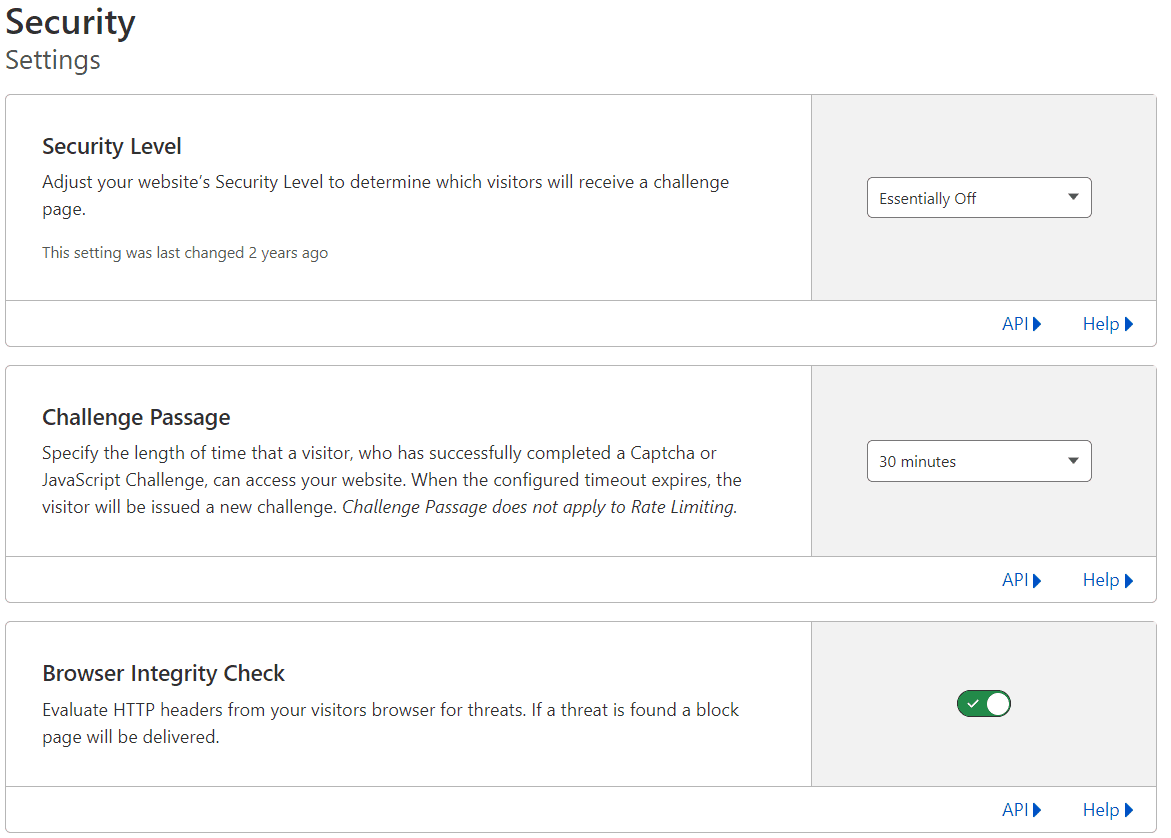

Security settings

Security Level

Wybrany poziom bezpieczeństwa określi, którym odwiedzającym zostanie przedstawiony Challenge Page. Zalecamy rozpoczęcie od Medium.

- Zasadniczo wyłączone: rzuca wyzwanie tylko najbardziej poważnym przestępcom

- Niski: rzuca wyzwanie tylko najbardziej zagrażającym odwiedzającym

- Średni: rzuca wyzwanie zarówno odwiedzającym o umiarkowanym zagrożeniu, jak i odwiedzającym najbardziej zagrażającym

- Wysoki: stanowi wyzwanie dla wszystkich odwiedzających, którzy wykazywali groźne zachowanie w ciągu ostatnich 14 dni

- Jestem atakowany!: Powinien być używany tylko wtedy, gdy Twoja witryna jest poddawana atakowi DDoS

Odwiedzający otrzymają stronę pełnoekranową, podczas gdy będziemy analizować ich ruch i zachowanie, aby upewnić się, że są legalnymi osobami, które próbują uzyskać dostęp do Twojej witryny

Challenge Passage

Określ czas, przez jaki odwiedzający, który pomyślnie ukończył wyzwanie Captcha lub JavaScript, może uzyskać dostęp do Twojej witryny. Po wygaśnięciu skonfigurowanego limitu czasu odwiedzający otrzyma nowe wyzwanie. Przejście przez wyzwanie nie ma zastosowania do ograniczania szybkości.

Browser Integrity Check

Oceń nagłówki HTTP z przeglądarki odwiedzających pod kątem zagrożeń. Jeśli zagrożenie zostanie znalezione, zostanie dostarczona strona blokująca.

Sprawdzanie integralności przeglądarki wyszukuje żądania z nagłówkami HTTP często używanymi przez spamerów, boty i roboty indeksujące, takie jak żądania z brakującym lub niestandardowym klientem użytkownika. Jeśli zostanie znalezione zagrożenie, Cloudflare wyświetli stronę blokującą.

Jesteś zainteresowany konfiguracją Cloudflare?

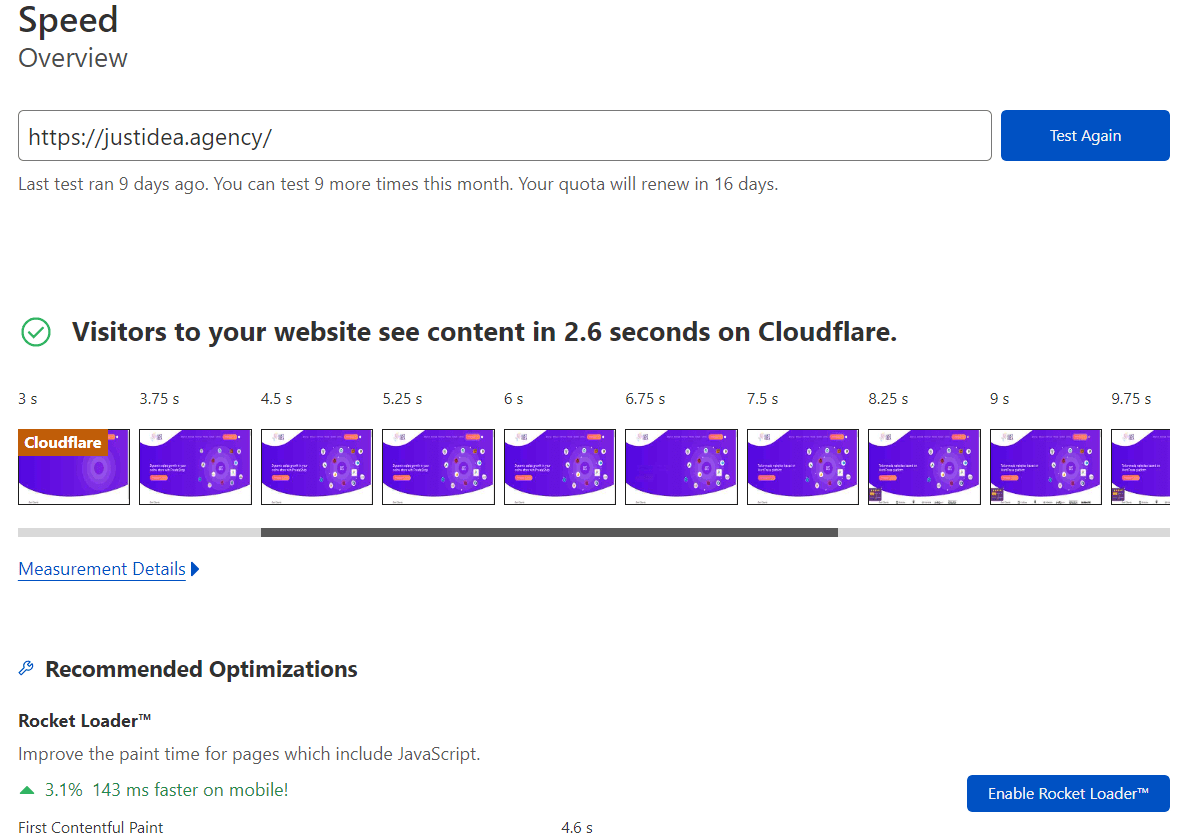

3. Szybkość

Zakładka Speed

Overview

W tym miejscu możemy przetestować szybkość naszej strony i dowiedzieć się, jakie rekomendacje ma dla nas CloudFlare w celu poprawy szybkości jej działania.

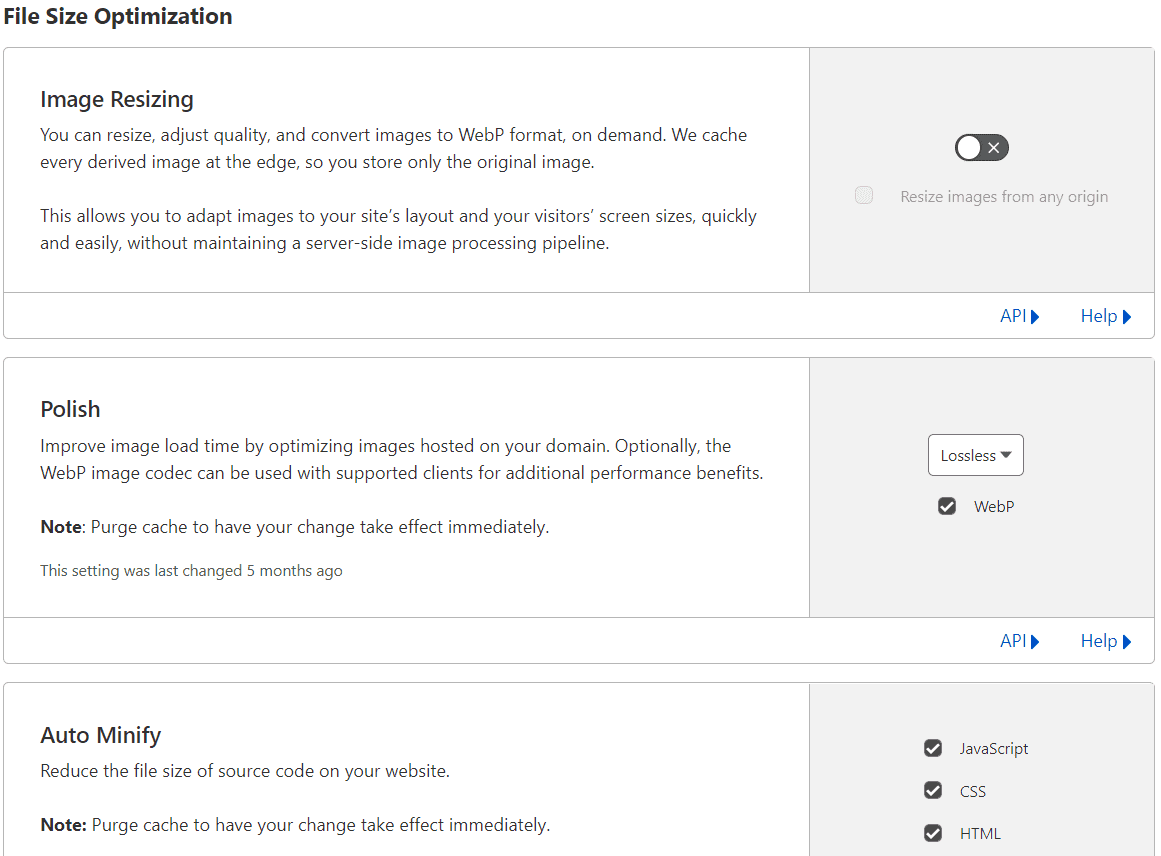

Image resizing

Na żądanie możesz zmieniać rozmiar, dostosowywać jakość i konwertować obrazy do formatu WebP.

Pozwala to szybko i łatwo dostosować obrazy do układu witryny i rozmiarów ekranu odwiedzających, bez konieczności przetwarzania obrazu po stronie serwera.

Image resizing pobiera oryginalny obraz i buforuje go (zgodnie ze zwykłymi zasadami buforowania HTTP, Cache-Control itp.). Żądania dotyczące wielu różnych rozmiarów obrazu prawdopodobnie ponownie wykorzystają buforowany obraz oryginalny, bez konieczności dodatkowych transferów z serwera.

Obrazy o zmienionym rozmiarze podlegają tym samym regułom buforowania, co oryginalny obraz, a ich nagłówek Cache-Control jest identyczny. Cloudflare nie usuwa wariantów o zmienionym rozmiarze. Usunięcie oryginalnego adresu URL obrazu spowoduje również usunięcie wszystkich jego wariantów o zmienionym rozmiarze.

Co robi funkcja „Zmień rozmiar obrazów z dowolnego pochodzenia”?

„Zmień rozmiar obrazów z dowolnego pochodzenia” umożliwia zmianę rozmiaru obrazu z dowolnego identyfikatora URI.

Tj. justidea.agency będzie wyświetlać obrazy o zmienionym rozmiarze pochodzące z dowolnego identyfikatora URI, czy to z justidea.agency, czy z innego miejsca.

Domyślnie zmiana rozmiaru obrazu zmieni rozmiar tylko obrazów pochodzących z tej domeny np. justidea.agency.

Polish

Skróć czas ładowania obrazów, optymalizując obrazy hostowane w Twojej domenie. Opcjonalnie kodek obrazu WebP może być używany z obsługiwanymi klientami, aby uzyskać dodatkowe korzyści w zakresie wydajności.

Funkcja Polish zmniejsza rozmiar pliku obrazu, usuwając metadane (data i godzina, producent i model aparatu itp.) oraz kompresując obrazy, jeśli to możliwe. Mniejsze rozmiary plików oznaczają krótszy czas ładowania obrazów i stron internetowych.

Jakiego ustawienia powinienem użyć?

- Off: funkcja polish jest wyłączona

- Bezstratny: zmniejsz rozmiar plików graficznych bez wpływu na jakość wizualną

-

- Usuń metadane: PNG, GIF, JPEG

- Kompresja bezstratna: GIF, PNG

- Stratna: oprócz funkcji zawartych w poziomie podstawowym rozmiar pliku obrazów JPEG jest redukowany przy użyciu kompresji stratnej, co może obniżyć jakość wizualną

-

- Kompresja stratna: JPEG

- Wyświetlaj obrazy WebP: Gdy klient żądający obrazu obsługuje kodek obrazu WebP, Cloudflare będzie obsługiwać wersję obrazu WebP, gdyż oferuje przewagę wydajności nad oryginalnym formatem obrazu.

-

- Kompresja stratna: JPEG

- Kompresja bezstratna: GIF, PNG

Auto Minify

Zmniejsz rozmiar pliku kodu źródłowego w swojej witrynie.

Auto Minify usuwa niepotrzebne znaki z kodu źródłowego (takie jak białe znaki, komentarze itp.) bez zmiany jego funkcjonalności.

Minifikacja może skompresować rozmiar pliku źródłowego, co zmniejsza ilość danych, które muszą zostać przesłane odwiedzającym, a tym samym poprawia czas ładowania strony.

Dlaczego Auto Minifikacja nie działa?

Funkcja Auto Minify w Cloudflare może celowo nie minifikować niektórych skryptów w określonych okolicznościach, aby upewnić się, że nie tworzy błędów w kodzie Twojej witryny.

W niżej przedstawionych przypadkach kod zostanie dostarczony w postaci niezminifikowanej:

- Jeśli plik jest obsługiwany z zewnętrznej usługi lub domeny nieobsługiwanej przez Cloudflare (na przykład Google, Facebook, Twitter, widżety itp.).

- Jeśli plik zawiera .min w nazwie pliku

- Jeśli plik zawiera błędy składniowe i nie można go przeanalizować

- Wbudowany CSS lub JS osadzone w kodzie HTML nie zostaną zminimalizowane

- Funkcja Auto Minify nie usunie nowych linii z kodu HTML, ale usunie niepotrzebne białe znaki

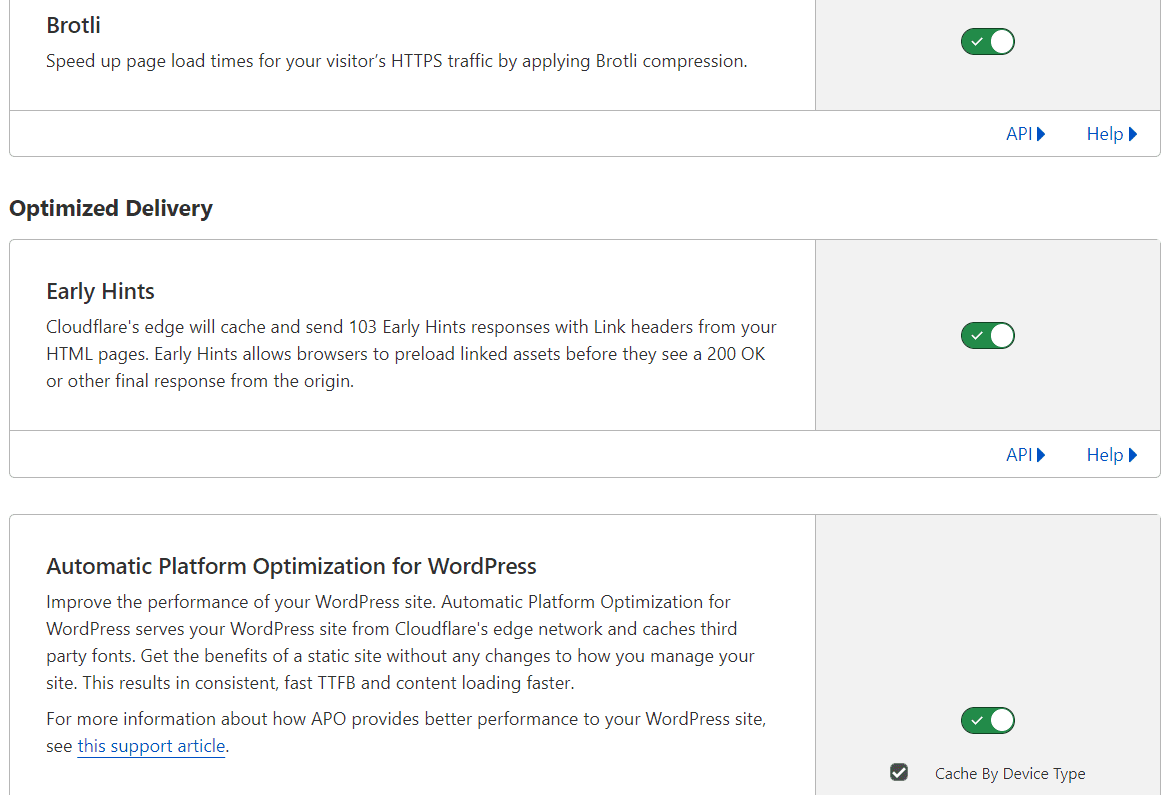

Brotli

Przyspiesz czas ładowania strony dla ruchu HTTPS odwiedzającego, stosując kompresję Brotli.

Cloudflare stosuje kompresję Brotli, aby przyspieszyć ładowanie strony dla odwiedzających. Cloudflare wybierze kompresję Brotli jako preferowaną metodę kodowania treści, jeśli klient obsługuje wiele metod kompresji. Jeśli klient nie wskazuje, że kompresja Brotli jest obsługiwana, zostanie zastosowana kompresja gzip.

Early Hints

Cloudflare będzie buforować i wysyłać odpowiedzi 103 Early Hints z nagłówkami linków ze stron HTML. Early Hints umożliwiają przeglądarkom wstępne ładowanie połączonych zasobów, zanim zobaczą 200 OK lub inną ostateczną odpowiedź ze źródła.

103 Early Hints to kod stanu HTTP zaprojektowany w celu przyspieszenia dostarczania treści. Po włączeniu Cloudflare może buforować nagłówki linków oznaczone jako wstępne ładowanie i/lub wstępne łączenie ze stron HTML i wyświetlać je w odpowiedzi 103 Early Hints przed dotarciem do serwera. Przeglądarki mogą korzystać z tych wskazówek, aby pobierać połączone zasoby, czekając na ostateczną odpowiedź źródła, co znacznie przyspiesza ładowanie strony.

Automatic Platform Optimization for WordPress

Popraw wydajność swojej witryny WordPress. Automatic Platform Optimization for WordPress obsługuje Twoją witrynę WordPress z sieci Cloudflare i buforuje czcionki stron trzecich. Korzystaj z zalet witryny statycznej bez żadnych zmian w sposobie zarządzania witryną. Skutkuje to spójnym, szybkim TTFB i szybszym ładowaniem treści.

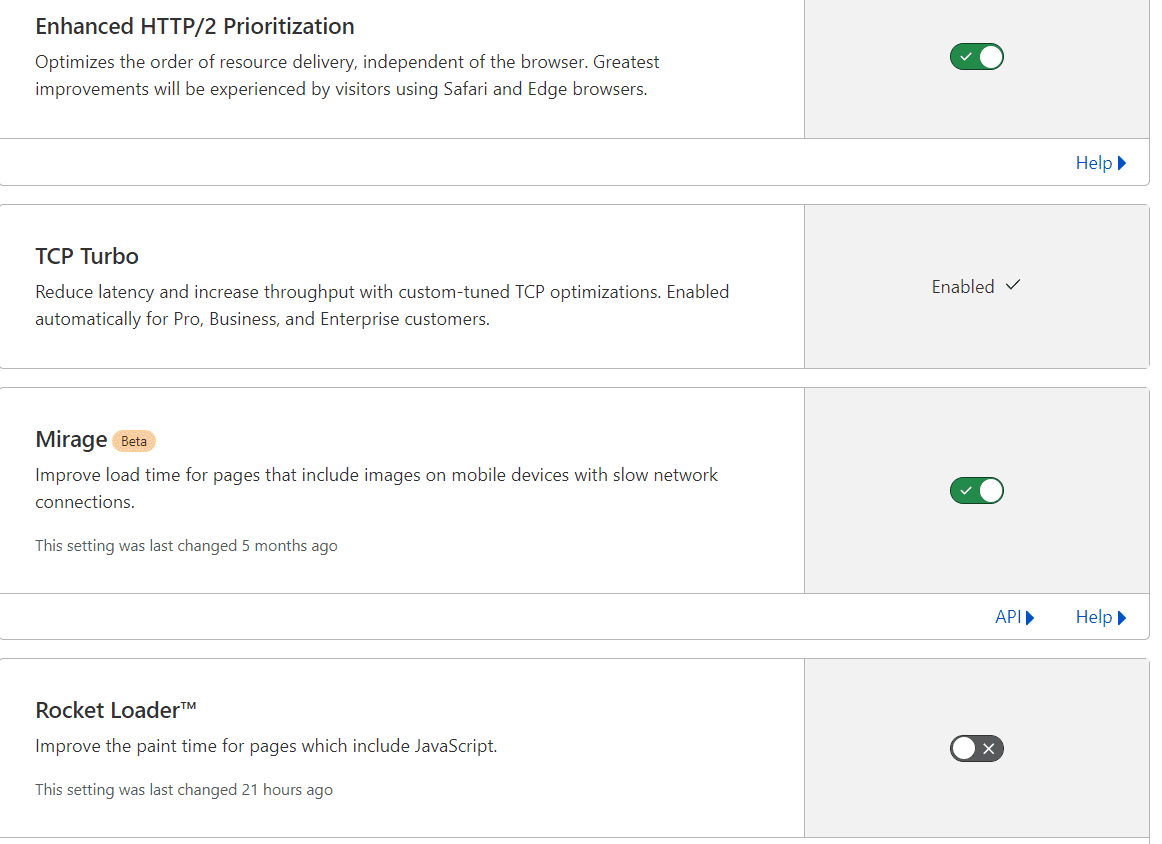

Enhanced HTTP/2 Prioritization

Optymalizuje kolejność dostarczania zasobów niezależnie od przeglądarki. Największe ulepszenia odczują odwiedzający korzystający z przeglądarek Safari i Edge.

Szybkość ładowania treści internetowych, z perspektywy użytkownika, jest uzależniona od kolejności wczytywania zasobów. Dzięki HTTP/2 domyślnie Cloudflare będzie podążał za kolejnością żądaną przez przeglądarkę. Ta kolejność różni się w zależności od przeglądarki, powodując znaczną różnicę w wydajności.

TCP Turbo

Zmniejsz opóźnienia i zwiększ przepustowość dzięki niestandardowym optymalizacjom TCP. Włączone automatycznie dla klientów Pro, Business i Enterprise.

Mirage

Skróć czas ładowania stron zawierających obrazy na urządzeniach mobilnych z wolnymi połączeniami sieciowymi.

Rocket Loader

Skróć czas ładowania stron zawierających JavaScript.

Automatic Signed Exchanges (SXGs)

Popraw wydajność swojej witryny, udostępniając zasoby, które można przechowywać w pamięci podręcznej, na platformach Signed Exchange firmy Google. Włącz przeglądarki oparte na Chromium, aby wstępnie pobrać swoją witrynę na stronie wyników wyszukiwania Google i przyspieszyć działanie witryny. Ulepsz Largest Contentful Paint(LCP), która jest częścią podstawowych wskaźników internetowych i popraw swój ranking SEO.

Podpisane wymiany HTTP to otwarty, standardowy mechanizm dostarczania, który umożliwia uwierzytelnienie pochodzenia zasobu, niezależnie od sposobu jego dostarczenia. To rozdzielenie umożliwia różne przypadki użycia, takie jak pobieranie z wyprzedzeniem, korzystanie z Internetu w trybie offline i udostępnianie z pamięci podręcznych innych firm. Robi to w sposób bezpieczny i chroniący prywatność.

Caching

Cloudflare wstępnie pobierze wszystkie adresy URL zawarte w nagłówku HTTP wstępnego pobierania.

Ta funkcja pozwala Cloudflare zapewnić, że mamy buforowane obiekty gotowe dla Twoich użytkowników, gdy zgłoszą żądanie. Prefetch obsługuje je od razu, w przeciwieństwie do tworzenia oddzielnych żądań dla każdego obiektu.

Robimy to, wstępnie pobierając pliki wymienione w pliku manifest. Plik manifest jest zwracany w nagłówku odpowiedzi HTTP z atrybutem rel=”prefetch”. Plik manifest informuje Cloudflare, co ma załadować do naszej pamięci podręcznej, aby zapewnić, że te pliki zostaną dostarczone tak szybko, jak to możliwe. Może to być przydatne, jeśli Twoja strona zawiera wiele dużych zasobów, które chcesz wyświetlać z pamięci podręcznej.

AMP Real URL

Wyświetlaj rzeczywisty adres URL witryny na stronach AMP zamiast tradycyjnego adresu URL pamięci podręcznej Google AMP.

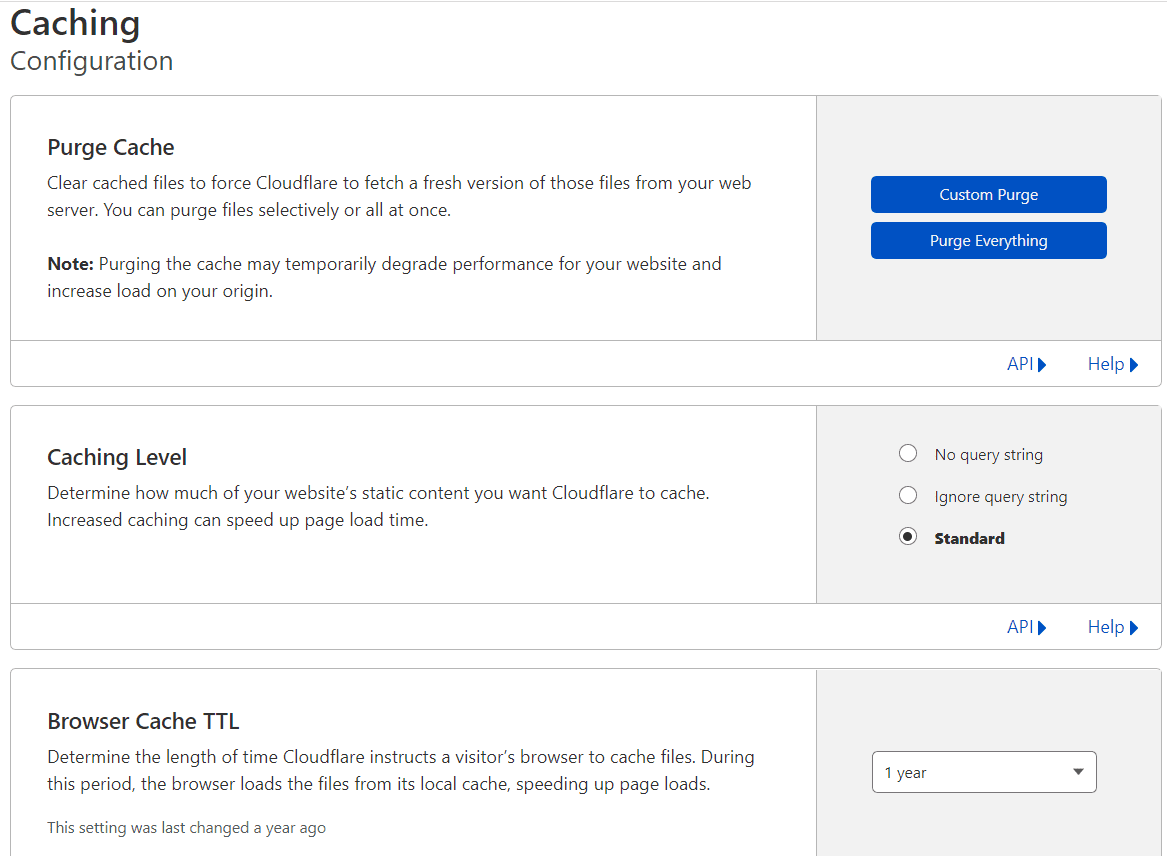

Zakładka Caching Configuration

Purge Cache

Wyczyść pliki z pamięci podręcznej, aby zmusić Cloudflare do pobrania nowej wersji tych plików z Twojego serwera internetowego. Możesz usunąć pliki selektywnie lub wszystkie naraz.

Pojedyncze czyszczenie usuwa pojedynczy plik z pamięci podręcznej Cloudflare, pozostawiając resztę plików na miejscu. Ta opcja jest zalecana, aby zapobiec ściąganiu przez Cloudflare całej zawartości z serwera za każdym razem, gdy przeprowadzasz czyszczenie.

Caching level

Określ, ile statycznej zawartości Twojej witryny ma buforować Cloudflare. Zwiększone buforowanie może przyspieszyć ładowanie strony.

Możesz skorzystać z CDN Cloudflare tak, aby buforować zawartość statystyczną w ramach tymi poziomami:

- Brak wyników: dostarcza pliki z pamięci podręcznej tylko wtedy, gdy nie ma wyników wyszukiwania.

- Ignoruj ciąg zapytania: dostarczyć ten sam zasób wszystkim niezależnie od wyniku zapytania.

- Standardowa: dostarcza inny zasób za każdym razem, gdy aktualizuje się zapytania.

Browser Cache TTL

Określ czas, przez jaki Cloudflare instruuje przeglądarkę odwiedzającego, aby buforowała pliki. W tym czasie przeglądarka ładuje pliki z lokalnej pamięci podręcznej, przyspieszając ładowanie strony.

Czas TTL pamięci podręcznej przeglądarki określa, jak długo pliki z pamięci podręcznej pozostaną w pamięci podręcznej przeglądarki użytkownika.

Dłuższy czas wygaśnięcia zapewnia krótsze czasy ładowania dla powracających gości. Jednak dłuższy czas wygaśnięcia oznacza również wolniejsze czasy aktualizacji, jeśli te pliki zostaną zmodyfikowane.

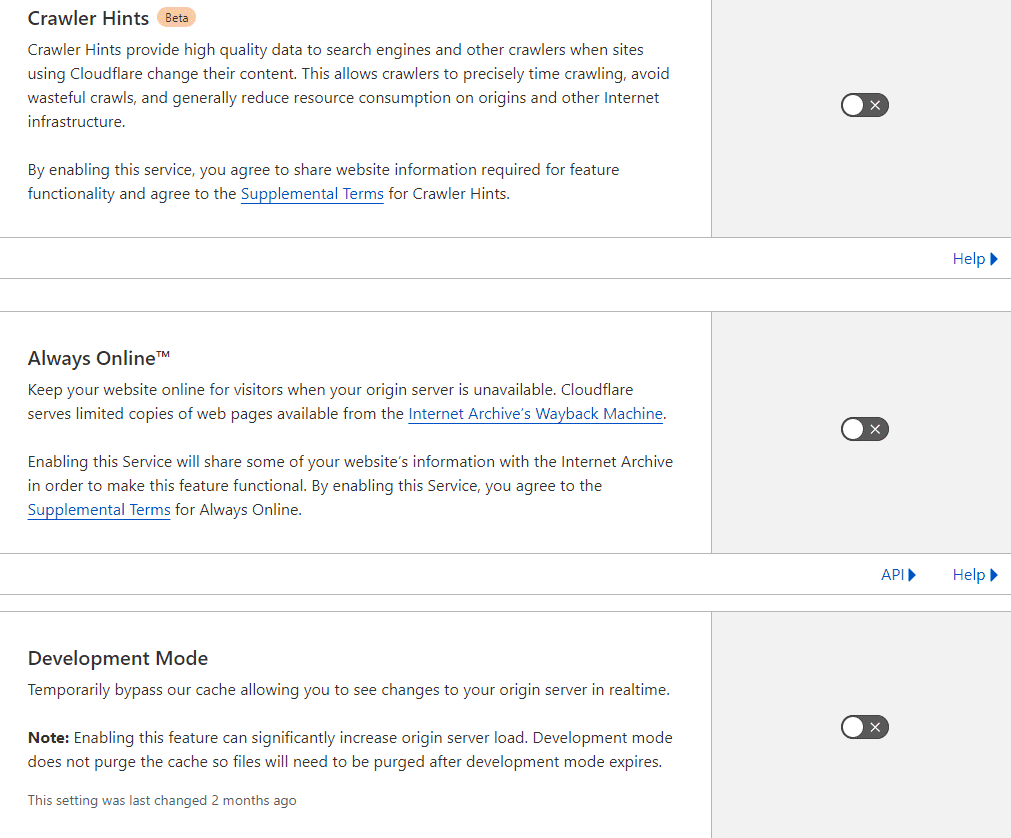

Crawler Hints

Wskazówki dla robotów indeksujących zapewniają wysokiej jakości dane wyszukiwarkom i innym robotom, gdy witryny korzystające z Cloudflare zmieniają swoją zawartość. Dzięki temu roboty indeksujące mogą precyzyjnie indeksować stronę, unikać niepotrzebnego przeszukiwania i ogólnie zmniejszać zużycie zasobów w źródłach i innej infrastrukturze internetowej.

Po włączeniu Cloudflare przesyła sygnały do sieci, które obsługują duże operacje indeksowania, takie jak wyszukiwarki, gdy uważamy, że treść w Twojej witrynie uległa zmianie i wymaga ponownego zindeksowania.

Wyszukiwarki indeksują Twoją witrynę w zależności od algorytmów, które różnią się w zależności od dostawcy. Często wyszukiwarki indeksują Twoją witrynę na podstawie regularnych odstępów czasu lub danych o poprzednich aktualizacjach witryny, a czynniki te mogą nie odpowiadać rzeczywistym zmianom treści. Takie podejście do indeksowania może nie tylko zaszkodzić pozycji strony klienta, ale także szkodzić kosztom operacyjnym.. Celem Crawler Hints jest pomocrobotom indeksującym w podejmowaniu bardziej świadomych decyzji o tym, kiedy zawartość się zmieniła, aby Internet był bardziej ekologiczny i energooszczędny.

Always Online

Utrzymuj swoją witrynę online dla odwiedzających, gdy Twój serwer jest niedostępny. Cloudflare obsługuje ograniczone kopie stron internetowych dostępnych z Wayback Machine

Jeśli Twój serwer ulegnie awarii, Cloudflare będzie obsługiwać najpopularniejsze strony Twojej witryny ze swojej pamięci podręcznej. Więcej informacji znajdziesz tutaj.

Odwiedzający przeglądający stronę z pamięci podręcznej otrzymają wiadomość informującą ich, że są w trybie przeglądania offline. Gdy tylko Twój serwer wróci do trybu online, Cloudflare przeniesie użytkowników z powrotem do zwykłego przeglądania.

Development Mode

Tymczasowo omiń pamięć podręczną Cloudflare, aby zobaczyć zmiany na serwerze w czasie rzeczywistym.

Gdy tryb deweloperski jest włączony, wszystkie żądania będą przekazywane do serwera. Dzięki temu żądania Twojej witryny mogą tymczasowo ominąć pamięć podręczną Cloudflare, dzięki czemu możesz zweryfikować zmiany wprowadzone do zawartości pamięci podręcznej.

Jest to przydatne, jeśli chcesz natychmiast zobaczyć zmiany. Po włączeniu tryb developerski trwa trzy godziny, a następnie automatycznie się wyłącza.

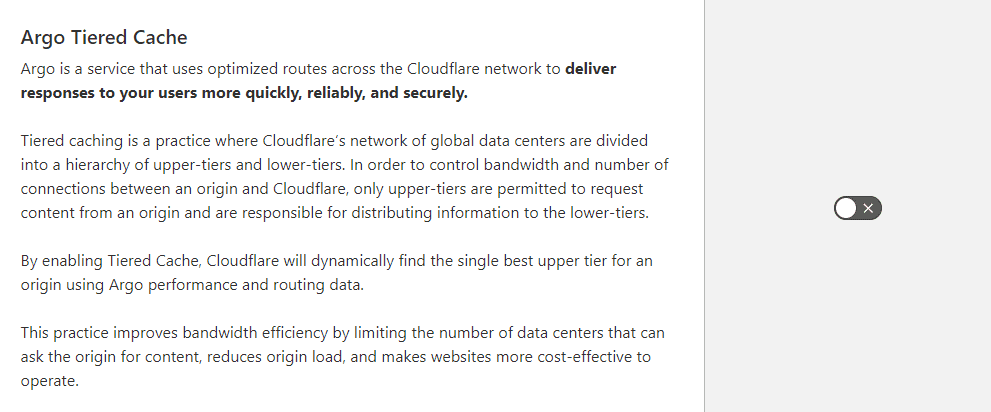

Argo Tiered Cache

Argo to usługa, która wykorzystuje zoptymalizowane trasy w sieci Cloudflare, aby szybciej, niezawodnie i bezpiecznie dostarczać odpowiedzi użytkownikom.

Buforowanie warstwowe to praktyka, w której sieć globalnych centrów danych Cloudflare jest podzielona na hierarchię wyższych i niższych poziomów. Aby kontrolować przepustowość i liczbę połączeń między źródłem a Cloudflare, tylko wyższe poziomy mogą żądać treści ze źródła i są odpowiedzialne za dystrybucję informacji do niższych poziomów.

Włączając warstwową pamięć podręczną, Cloudflare dynamicznie znajdzie pojedynczą najlepszą górną warstwę dla źródła, korzystając z danych dotyczących wydajności i routingu Argo.

Ta praktyka poprawia wydajność przepustowości poprzez ograniczenie liczby centrów danych, które mogą prosić o pochodzenie treści, zmniejsza obciążenie źródła i sprawia, że witryny internetowe są bardziej opłacalne w eksploatacji.

Podsumowanie CloudFlare

CloudFlare pomaga w wielu aspektach stron internetowych zaczynając od bezpieczeństwa, przechodząc przez certyfikaty SSL/TLS, zaawansowaną analitykę na poprawieniu szybkości strony kończąc. Dzięki niemu strona powinna zyskać przede wszystkim na szybkości i bezpieczeństwie, dlatego warto z niego korzystać i przekonać się o tym samemu.

CloudFlare nie posiada lazy loadingu w formie w której oczekuje tego Google Page Speed Insights. CloudFlare posiada funkcje Mirage, która najpierw ładuje zdjęcia w gorszej jakości by potem załadować je w lepszej, ale ta funkcja jest dopiero w pakiecie PRO. Więcej o różnicach co do lazy loading w tym watku: https://community.cloudflare.com/t/mirage-not-resizing-or-lazy-loading/79000 I wiecej o samej funkcji: https://support.cloudflare.com/hc/en-us/articles/219178057-Configuring-Cloudflare-Mirage (P.S. Funkcja jest w becie od kilku lat)

3 sposoby cache’owania stron:

- Page Cache / Server Cache

- Browser Cache

- Edge Cache

Różnice między nimi tłumaczy ten filmik: https://www.youtube.com/watch?v=Jh1qG9TB0mo

Największy wpływ na prędkość strony zawsze będzie miała pierwsza opcja Page Cache / Server Cache i to będą najbardziej widoczne dla użytkownika zmiany.

Natomiast Edge Cache to często będą milisekundy mniej widoczne dla użytkownika a ważne dla Google Page Speed Insights.

Sprawdź również:

- Czym jest newsletter i jak go stworzyć?

- Jak napisać ofertę handlową w skuteczny sposób? [Gotowy wzór]

- Cloudflare krok po kroku

- Jaką wybrać platformę sklepową?

- Jak sprawdzić swoje opinie w Google?

- Hashtagi – czym są, jak ich używać oraz co oznaczają?

- Sklep PrestaShop – szablon gotowy czy dedykowany?

- Pozycjonowanie WordPress – Poradnik

- Pozycjonowanie sklepu Shoper

- Pozycjonowanie wizytówki Google